Uma nova pesquisa da empresa de segurança cibernética Mandiant fornece estatísticas surpreendentes sobre a exploração de vulnerabilidades por invasores, com base na análise de 138 vulnerabilidades exploradas diferentes que foram divulgadas em 2023.

As descobertas, publicadas no blog do Google Cloud, revelam que os fornecedores estão sendo cada vez mais alvo de invasores, que reduzem continuamente o tempo médio para explorar vulnerabilidades de dia zero e de dia N. No entanto, nem todas as vulnerabilidades têm o mesmo valor para os atacantes, uma vez que a sua importância depende dos objectivos específicos do atacante.

O tempo de exploração está caindo significativamente

O tempo de exploração é uma métrica que define o tempo médio necessário para explorar uma vulnerabilidade antes ou depois do lançamento de um patch. A pesquisa da Mandiant indica:

- De 2018 a 2019, o TTE ficou em 63 dias.

- De 2020 para 2021, caiu para 44 dias.

- De 2021 a 2022, o TTE caiu ainda mais, para 32 dias.

- Em 2023, o TTE durou apenas 5 dias.

VEJA: Como criar um programa eficaz de conscientização sobre segurança cibernética (TechRepublic Premium)

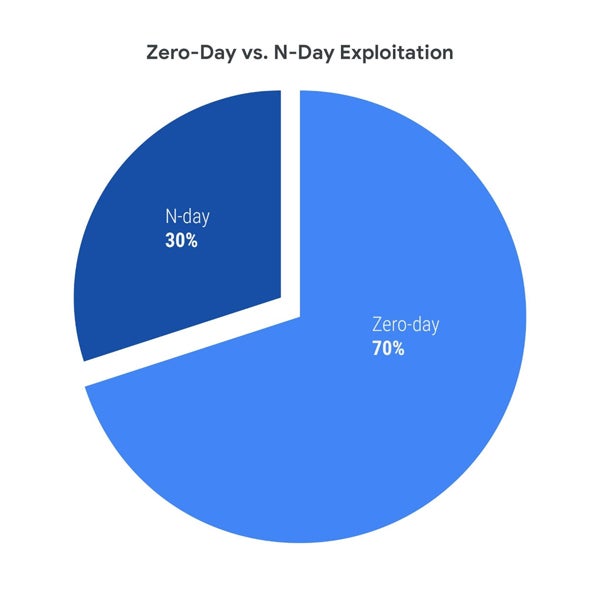

Dia zero vs dia N

À medida que o TTE continua a diminuir, os invasores aproveitam cada vez mais as vulnerabilidades de dia zero e de dia N.

Uma vulnerabilidade de dia zero é uma exploração que não foi corrigida, muitas vezes desconhecida do fornecedor ou do público. Uma vulnerabilidade de N dias é uma falha conhecida, explorada pela primeira vez após a disponibilização dos patches. Portanto, é possível que um invasor explore uma vulnerabilidade de N dias, desde que ela não tenha sido corrigida no sistema visado.

A Mandiant expõe uma proporção de 30:70 de N dias para zero dias em 2023, enquanto a proporção foi de 38:62 em 2021-2022. Os pesquisadores da Mandiant, Casey Charrier e Robert Weiner, relatam que essa mudança provavelmente se deve ao aumento do uso e detecção de exploits de dia zero, em vez de uma queda no uso de exploits de N dias. Também é possível que os agentes da ameaça tenham tido tentativas mais bem-sucedidas de explorar o dia zero em 2023.

“Embora já tenhamos visto e continuemos a esperar um uso crescente de dias zero ao longo do tempo, 2023 viu uma discrepância ainda maior crescer entre a exploração de dia zero e de n dias, já que a exploração de dia zero ultrapassou a exploração de n dias mais fortemente do que nós. observaram anteriormente”, escreveram os pesquisadores.

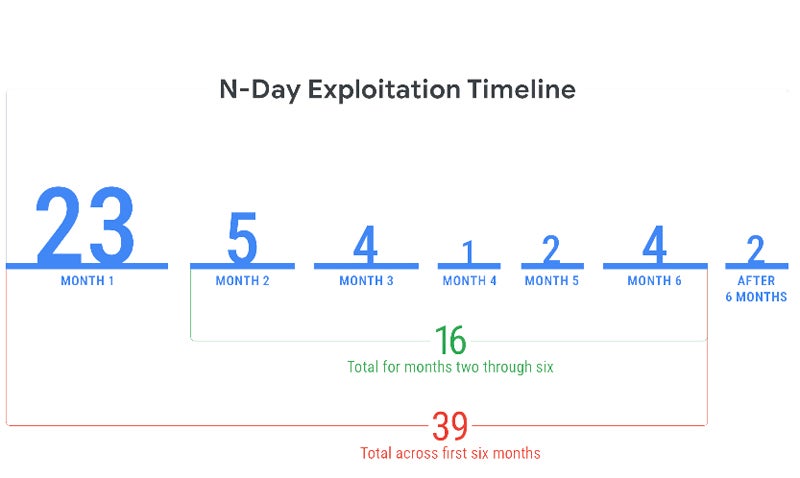

Vulnerabilidades de N dias são exploradas principalmente no primeiro mês após o patch

A Mandiant relata que observou 23 vulnerabilidades de N dias sendo exploradas no primeiro mês após o lançamento de suas correções, mas 5% delas foram exploradas em um dia, 29% em uma semana e mais da metade (56%) em um mês. No total, 39 vulnerabilidades de N dias foram exploradas durante os primeiros seis meses após o lançamento de suas correções.

Mais fornecedores segmentados

Os invasores parecem adicionar mais fornecedores à sua lista de alvos, que aumentou de 25 fornecedores em 2018 para 56 em 2023. Isso torna tudo mais desafiador para os defensores, que tentam proteger uma superfície de ataque maior a cada ano.

Estudos de caso descrevem a gravidade das explorações

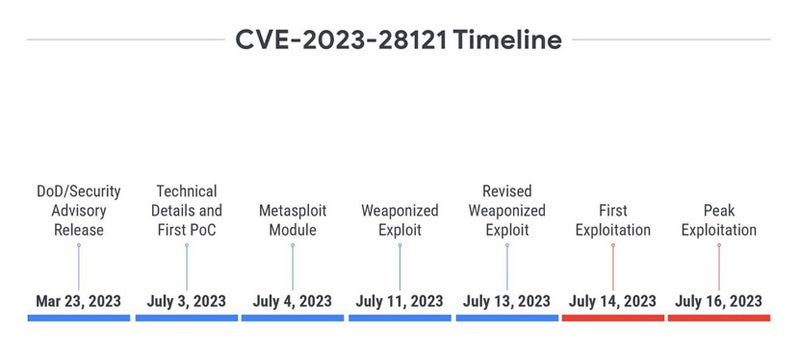

Mandiant expõe o caso da vulnerabilidade CVE-2023-28121 no plugin WooCommerce Payments para WordPress.

Divulgado em 23 de março de 2023, não recebeu nenhuma prova de conceito ou detalhe técnico até mais de três meses depois, quando uma publicação mostrou como explorá-lo para criar um usuário administrador sem autenticação prévia. Um dia depois, um módulo Metasploit foi lançado.

Poucos dias depois, outra exploração armada foi lançada. A primeira exploração começou um dia após o lançamento da exploração armada revisada, com um pico de exploração dois dias depois, atingindo 1,3 milhão de ataques em um único dia. Este caso destaca “uma maior motivação para um ator de ameaça explorar esta vulnerabilidade devido à disponibilização pública de uma exploração funcional, em grande escala e confiável”, conforme declarado por Charrier e Weiner.

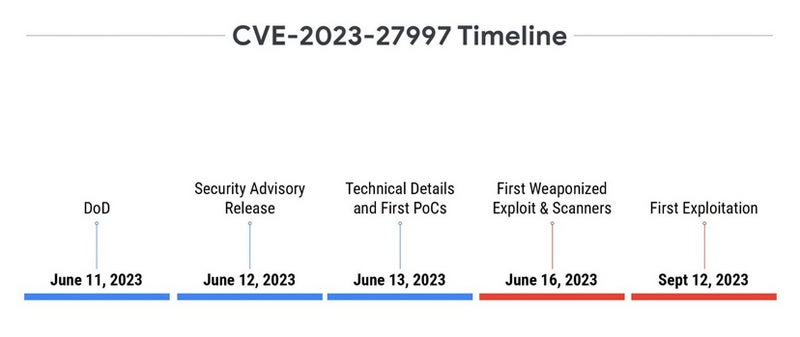

O caso do CVE-2023-27997 é diferente. A vulnerabilidade, conhecida como XORtigate, afeta o componente Secure Sockets Layer (SSL)/Virtual Private Network (VPN) do Fortinet FortiOS. A vulnerabilidade foi divulgada em 11 de junho de 2023, imediatamente repercutindo na mídia antes mesmo de a Fortinet divulgar seu comunicado oficial de segurança, um dia depois.

No segundo dia após a divulgação, duas postagens de blog contendo PoCs foram publicadas e uma exploração não armada foi publicada no GitHub antes de ser excluída. Embora o interesse parecesse aparente, a primeira exploração chegou apenas quatro meses após a divulgação.

Uma das explicações mais prováveis para a variação nos prazos observados é a diferença na confiabilidade e facilidade de exploração entre as duas vulnerabilidades. Aquele que afeta o plugin WooCommerce Payments para WordPress é fácil de explorar, pois simplesmente precisa de um cabeçalho HTTP específico. A segunda é uma vulnerabilidade de buffer overflow baseada em heap, que é muito mais difícil de explorar. Isto é especialmente verdadeiro em sistemas que possuem diversas proteções padrão e não padrão, dificultando o desencadeamento de uma exploração confiável.

Uma consideração determinante, conforme exposta pela Mandiant, também reside na utilização pretendida da exploração.

“Direcionar mais energia para explorar o desenvolvimento da vulnerabilidade mais difícil, mas 'mais valiosa', seria lógico se se alinhasse melhor com os seus objetivos, enquanto a vulnerabilidade mais fácil de explorar e 'menos valiosa' pode apresentar mais valor para adversários mais oportunistas ”, escreveram os pesquisadores.

Implantar patches não é uma tarefa simples

Mais do que nunca, é obrigatório implementar patches o mais rápido possível para corrigir vulnerabilidades, dependendo do risco associado à vulnerabilidade.

Fred Raynal, CEO da Quarkslab, uma empresa francesa de segurança ofensiva e defensiva, disse ao TechRepublic que “Corrigir 2-3 sistemas é uma coisa. Patchar 10.000 sistemas não é a mesma coisa. É preciso organização, pessoas, gerenciamento de tempo. Portanto, mesmo que o patch esteja disponível, geralmente são necessários alguns dias para lançá-lo.”

Raynal acrescentou que alguns sistemas demoram mais para serem corrigidos. Ele tomou o exemplo da correção de vulnerabilidades de telefones celulares: “Quando há uma correção no código-fonte do Android, o Google tem que aplicá-la. Então os fabricantes de SoC (Qualcomm, Mediatek etc.) terão que experimentá-lo e aplicá-lo em sua própria versão. Então, os fabricantes de telefones (por exemplo, Samsung, Xiaomi) terão que portá-lo para sua própria versão. Então as operadoras às vezes personalizam o firmware antes de construí-lo, o que nem sempre pode usar as versões mais recentes da fonte. Então, aqui, a propagação de um patch é… longa. Não é incomum encontrar vulnerabilidades de 6 meses nos telefones de hoje.”

Raynal também insiste que a disponibilidade é um fator chave na implantação de patches: “Alguns sistemas podem falhar! Considere uma plataforma de petróleo ou qualquer fabricante de energia: a correção está ok, mas e se a correção criar uma falha? Não há mais energia. Então, qual é o pior? Um sistema crítico sem patch ou uma cidade sem energia? Um sistema crítico sem patch, trata-se de uma ameaça potencial. Uma cidade sem energia, trata-se de questões reais.”

Finalmente, alguns sistemas não recebem nenhum patch, de acordo com Raynal: “Em algumas áreas, os patches são proibidos. Por exemplo, muitas empresas que constroem dispositivos de saúde impedem que seus usuários apliquem patches. Se o fizerem, isso quebra a garantia.”