Uma pesquisa recente da empresa de segurança cibernética ESET fornece detalhes sobre uma nova campanha de ataque direcionada a usuários de smartphones Android.

O ataque cibernético, baseado em um esquema complexo de engenharia social e no uso de um novo malware para Android, é capaz de roubar dados de comunicação de campo próximo dos usuários para sacar dinheiro em caixas eletrônicos habilitados para NFC.

Melhorias técnicas constantes do agente da ameaça

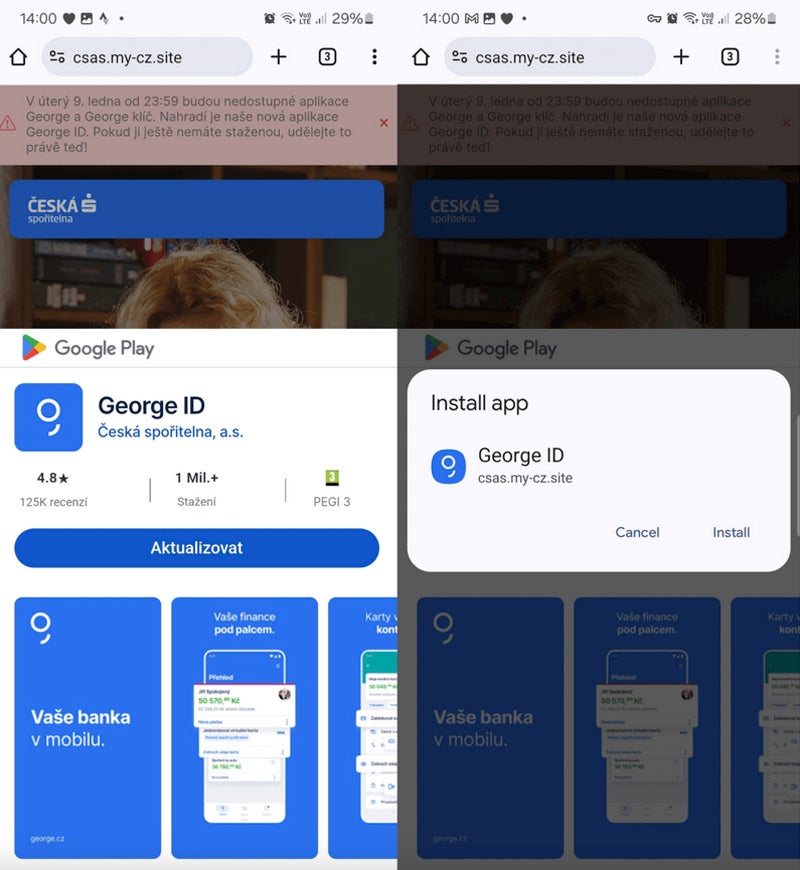

Conforme observado pela ESET, o agente da ameaça inicialmente explorou a tecnologia progressive web app, que permite a instalação de um aplicativo de qualquer site fora da Play Store. Essa tecnologia pode ser usada com navegadores suportados, como navegadores baseados em Chromium em desktops ou Firefox, Chrome, Edge, Opera, Safari, Orion e Samsung Internet Browser.

PWAs, acessados diretamente por navegadores, são flexíveis e geralmente não sofrem de problemas de compatibilidade. PWAs, uma vez instalados em sistemas, podem ser reconhecidos por seu ícone, que exibe um pequeno ícone adicional do navegador.

Os cibercriminosos usam PWAs para levar usuários desavisados a sites de phishing em tela cheia para coletar suas credenciais ou informações de cartão de crédito.

O ator de ameaça envolvido nessa campanha trocou PWAs por WebAPKs, um tipo mais avançado de PWA. A diferença é sutil: PWAs são aplicativos criados usando tecnologias da web, enquanto WebAPKs usam uma tecnologia para integrar PWAs como aplicativos Android nativos.

Da perspectiva do invasor, o uso de WebAPKs é mais furtivo porque seus ícones não exibem mais um pequeno ícone do navegador.

A vítima baixa e instala um aplicativo independente de um site de phishing. Essa pessoa não solicita nenhuma permissão adicional para instalar o aplicativo de um site de terceiros.

Esses sites fraudulentos geralmente imitam partes da Google Play Store para causar confusão e fazer o usuário acreditar que a instalação realmente vem da Play Store, quando na verdade vem diretamente do site fraudulento.

Malware NGate

Em 6 de março, os mesmos domínios de distribuição usados para as campanhas de phishing de PWAs e WebAPKs observadas de repente começaram a espalhar um novo malware chamado NGate. Uma vez instalado e executado no telefone da vítima, ele abre um site falso solicitando as informações bancárias do usuário, que são enviadas ao agente da ameaça.

No entanto, o malware também incorporou uma ferramenta chamada NFCGate, uma ferramenta legítima que permite a retransmissão de dados NFC entre dois dispositivos sem a necessidade de root no dispositivo.

Depois que o usuário fornece informações bancárias, ele recebe uma solicitação para ativar o recurso NFC em seu smartphone e para colocar seu cartão de crédito na parte de trás do smartphone até que o aplicativo reconheça o cartão com sucesso.

Engenharia social completa

Embora ativar o NFC para um aplicativo e ter um cartão de pagamento reconhecido possa parecer suspeito a princípio, as técnicas de engenharia social implantadas pelos agentes de ameaças explicam o cenário.

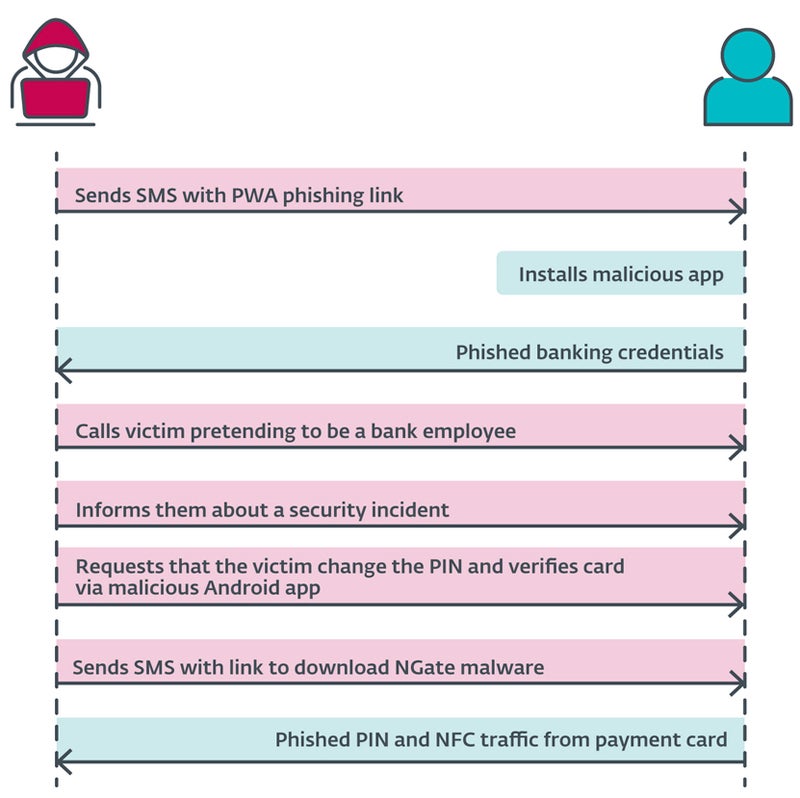

O cibercriminoso envia uma mensagem SMS ao usuário, mencionando uma declaração de imposto de renda e incluindo um link para um site de phishing que se passa por empresas bancárias e leva a um PWA malicioso. Uma vez instalado e executado, o aplicativo solicita credenciais bancárias do usuário.

Neste ponto, o agente da ameaça liga para o usuário, se passando pela empresa bancária. A vítima é informada de que sua conta foi comprometida, provavelmente devido ao SMS anterior. O usuário é então solicitado a alterar seu PIN e verificar os detalhes do cartão bancário usando um aplicativo móvel para proteger sua conta bancária.

O usuário então recebe um novo SMS com um link para o aplicativo de malware NGate.

Uma vez instalado, o aplicativo solicita a ativação do recurso NFC e o reconhecimento do cartão de crédito pressionando-o contra a parte traseira do smartphone. Os dados são enviados ao invasor em tempo real.

Monetizando as informações roubadas

As informações roubadas pelo invasor permitem fraudes comuns: sacar fundos da conta bancária ou usar informações de cartão de crédito para comprar produtos on-line.

No entanto, os dados NFC roubados pelo cibercriminoso permitem que ele imite o cartão de crédito original e retire dinheiro de caixas eletrônicos que usam NFC, o que representa um vetor de ataque não relatado anteriormente.

Âmbito de ataque

A pesquisa da ESET revelou ataques na República Tcheca, já que apenas empresas bancárias daquele país foram alvos.

Um suspeito de 22 anos foi preso em Praga. Ele estava com cerca de € 6.000 (US$ 6.500). De acordo com a Polícia Tcheca, esse dinheiro foi resultado do roubo das últimas três vítimas, sugerindo que o autor da ameaça roubou muito mais durante essa campanha de ataque.

No entanto, como escreveram os pesquisadores da ESET, “a possibilidade de sua expansão para outras regiões ou países não pode ser descartada”.

Mais criminosos cibernéticos provavelmente usarão técnicas semelhantes em um futuro próximo para roubar dinheiro via NFC, especialmente porque o NFC está se tornando cada vez mais popular entre os desenvolvedores.

Como se proteger dessa ameaça

Para evitar ser vítima dessa campanha cibernética, os usuários devem:

- Verifique a origem dos aplicativos que eles baixam e examine cuidadosamente os URLs para garantir sua legitimidade.

- Evite baixar software fora de fontes oficiais, como a Google Play Store.

- Fique longe de compartilhar o código PIN do cartão de pagamento. Nenhuma empresa bancária jamais pedirá essas informações.

- Use versões digitais dos cartões físicos tradicionais, pois esses cartões virtuais são armazenados com segurança no dispositivo e podem ser protegidos por medidas de segurança adicionais, como autenticação biométrica.

- Instale software de segurança em dispositivos móveis para detectar malware e aplicativos indesejados no telefone.

Os usuários também devem desativar o NFC em smartphones quando não estiverem em uso, o que os protege de roubo de dados adicionais. Os invasores podem ler dados de cartão por meio de bolsas, carteiras e mochilas abandonadas em locais públicos. Eles podem usar os dados para pequenos pagamentos sem contato. Capas protetoras também podem ser usadas para criar uma barreira eficiente contra escaneamentos indesejados.

Caso surja alguma dúvida no caso de um funcionário da empresa bancária ligar, desligue e ligue para o contato habitual da empresa bancária, de preferência por outro telefone.

Divulgação: Trabalho para a Trend Micro, mas as opiniões expressas neste artigo são minhas.