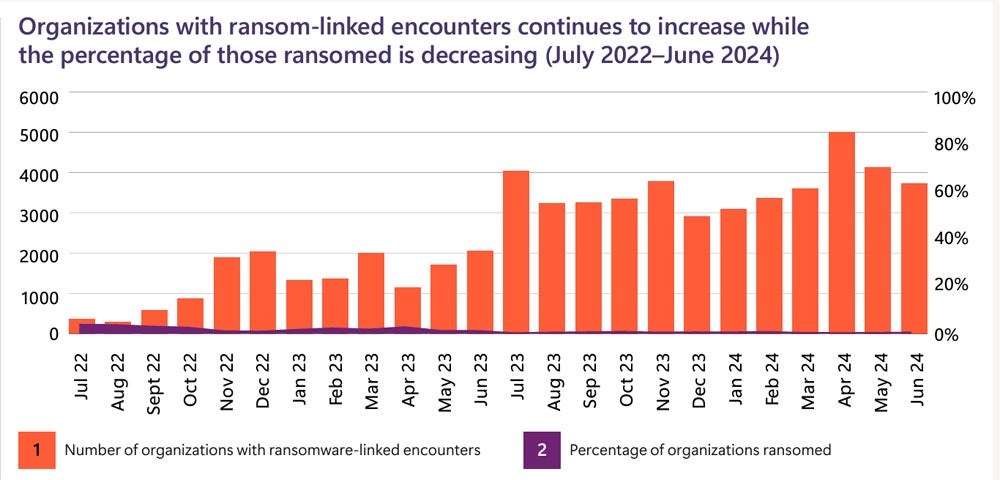

O número de tentativas de ataques de ransomware contra clientes da Microsoft em todo o mundo cresceu dramaticamente no último ano, de acordo com o relatório de Defesa Digital da Microsoft, divulgado em 15 de outubro. No entanto, os avanços nas tecnologias de interrupção automática de ataques fizeram com que menos desses ataques atingissem o estágio de criptografia. .

A Microsoft relatou 600 milhões de ataques cibercriminosos e de estados-nação ocorrendo diariamente. Embora as tentativas de ransomware tenham aumentado 2,75 vezes, os ataques bem-sucedidos envolvendo criptografia de dados e demandas de resgate caíram três vezes.

Tipos de ataques significativos incluem deepfakes, roubo de comércio eletrônico

A Microsoft afirma que “rastreia mais de 1.500 grupos de ameaças únicos – incluindo mais de 600 grupos de agentes de ameaças estatais, 300 grupos de crimes cibernéticos, 200 grupos de operações de influência e centenas de outros”. As cinco principais famílias de ransomware – Akira, Lockbit, Play, Blackcat e Basta – foram responsáveis por 51% dos ataques documentados.

De acordo com o relatório, os invasores geralmente exploram a engenharia social, comprometimentos de identidade e vulnerabilidades em aplicativos públicos ou sistemas operacionais não corrigidos. Uma vez lá dentro, eles geralmente instalam ferramentas de monitoramento remoto ou alteram produtos de segurança. Notavelmente, 70% dos ataques bem-sucedidos envolveram criptografia remota e 92% tiveram como alvo dispositivos não gerenciados.

Outros tipos importantes de ataques incluem:

- Ataques à infraestrutura.

- Fraude financeira cibernética.

- Ataques a espaços de comércio eletrônico, onde as transações com cartão de crédito não exigem a presença física do cartão.

- Representação.

- Deepfakes.

- Aquisição de conta.

- Ataques de identidade e engenharia social — a maioria (99%) deles foram ataques de roubo de senha.

- Troca de SIM.

- Engenharia social de suporte técnico, onde os invasores se fazem passar por clientes para redefinir senhas ou conectar novos dispositivos.

- Phishing de credenciais, especialmente por meio de projetos de phishing como serviço. Freqüentemente, eles são acionados por anexos HTML ou PDF contendo URLs maliciosos.

- Ataques DDoS, que causaram uma interrupção global no início deste ano.

A adulteração de antivírus também teve um papel importante no ano anterior: mais de 176.000 incidentes detectados pelo Microsoft Defender XDR em 2024 envolveram adulteração de configurações de segurança.

VEJO: Os agentes de ransomware podem direcionar dados de backup para tentar forçar um pagamento.

Atores estatais motivados financeiramente compartilham táticas

Tanto os actores de ameaças com motivação financeira como os actores estatais utilizam cada vez mais os mesmos ladrões de informação e estruturas de comando e controlo, descobriu a Microsoft. Curiosamente, intervenientes motivados financeiramente lançam agora ataques de comprometimento de identidade na nuvem – uma tática anteriormente associada a atacantes estatais.

“Este ano, os agentes de ameaças afiliados ao Estado utilizaram cada vez mais ferramentas e tácticas criminosas – e até os próprios criminosos – para promover os seus interesses, confundindo os limites entre a actividade maligna apoiada pelo Estado-nação e a actividade cibercriminosa”, afirmou o relatório.

A Microsoft rastreia os principais grupos de ameaças da Rússia, China, Irã e Coreia do Norte. Estes Estados-nação podem aproveitar os atores das ameaças financeiras para obter lucro ou fechar os olhos às suas atividades dentro das suas fronteiras.

De acordo com Tom Burt, vice-presidente corporativo de segurança e confiança do cliente da Microsoft, a questão do ransomware destaca a conexão entre as atividades do Estado-nação e o crime cibernético com motivação financeira. Este problema é agravado por países que exploram estas operações com fins lucrativos ou que não tomam medidas contra o crime cibernético dentro das suas fronteiras.

O especialista Evan Dornbush, ex-especialista em segurança cibernética da NSA, oferece perspectivas sobre o assunto:

“Este relatório sinaliza uma tendência que atualmente recebe pouca atenção e que provavelmente definirá o futuro do ciberespaço: a quantidade de dinheiro que os criminosos podem ganhar”, disse ele por e-mail ao TechRepublic. “De acordo com o relatório da Microsoft, o governo, como sector, representa apenas 12% dos conjuntos de alvos dos agressores. A grande maioria das vítimas está no setor privado.”

Os setores mais visados pelos atores de ameaças estatais este ano foram:

- ISTO.

- Educação.

- Governo.

- Think tanks e ONGs.

- Transporte.

Tanto atacantes quanto defensores usam IA generativa

A IA generativa apresenta um novo conjunto de questões. A Microsoft recomenda limitar o acesso da IA generativa a dados sensíveis e garantir que as políticas de governação de dados sejam aplicadas à sua utilização. O relatório descreve os impactos significativos da IA na segurança cibernética:

- Tanto os atacantes como os defensores utilizam cada vez mais ferramentas de IA.

- Atores estatais podem gerar áudio e vídeo enganosos com IA.

- Spear phishing de IA, enxame de currículos e deepfakes agora são comuns.

- Os métodos convencionais de limitar as operações de influência estrangeira podem já não funcionar.

- As políticas e princípios de IA podem mitigar alguns riscos associados ao uso de ferramentas de IA.

- Embora muitos governos concordem sobre a necessidade de segurança como um factor importante no desenvolvimento da IA, diferentes governos abordam-na de maneiras diferentes.

“O grande volume de ataques deve ser reduzido através de uma dissuasão eficaz”, explicou Burt, “e embora a indústria deva fazer mais para negar os esforços dos atacantes através de uma melhor segurança cibernética, isto precisa ser acompanhado de uma ação governamental para impor consequências que desencorajem ainda mais o ataques cibernéticos mais prejudiciais.”

Como as organizações podem prevenir ataques cibernéticos comuns

O relatório da Microsoft contém ações que as organizações podem tomar para prevenir tipos específicos de ataques. A TechRepublic destilou alguns insights acionáveis que se aplicam a todos:

- Interrompa os ataques na camada técnica, o que significa implementar políticas como autenticação multifatorial e redução da superfície de ataque.

- Da mesma forma, use configurações “seguras por padrão”, que tornam obrigatória a autenticação multifator.

- Use proteção de senha forte.

- Teste configurações de segurança pré-configuradas, como padrões de segurança ou políticas gerenciadas de acesso condicional, no modo somente relatório para entender seu impacto potencial antes de entrar em operação.

- Classifique e rotule dados confidenciais e tenha DLP, ciclo de vida de dados e políticas de acesso condicional em torno de dados e usuários de alto risco.

A Microsoft implementou sua Iniciativa Futuro Seguro este ano, após a invasão chinesa nas contas de e-mail do governo da Microsoft em julho de 2023.