Um novo relatório da empresa de segurança em nuvem Zscaler lança luz sobre as crescentes ameaças móveis aos sistemas operacionais Android, bem como as ameaças aos dispositivos IoT e OT. As conclusões surgem num momento em que mais de 60% do tráfego global da Internet é agora gerado por dispositivos móveis e as ameaças móveis de orientação financeira cresceram 111% no último ano.

Uma lista de ameaças de malware móvel

O ThreatLabz da Zscaler testemunhou um aumento de 29% no malware móvel bancário em relação ao ano anterior, com o malware bancário representando 20% do cenário total de ameaças do Android.

As famílias de malware bancário mais ativas até o momento incluem:

- Abutreque é distribuído principalmente pela Google Play Store.

- Hidradistribuído por meio de mensagens de phishing, sites e aplicativos maliciosos da Google Play Store.

- Ermacprojetado para roubar dados financeiros de aplicativos bancários e de carteira.

- Ele ligoutambém conhecido como TeaBot

- xícaratambém conhecido como outubro

- Nexovisa principalmente contas de criptomoeda

A maioria desses malwares bancários registra pressionamentos de teclas, sequestram credenciais e interceptam mensagens SMS para contornar a autenticação multifator.

VEJA: Como criar um programa eficaz de conscientização sobre segurança cibernética (TechRepublic Premium)

Ameaças de spyware aumentam mais de 100%

Além do malware bancário, as ameaças de spyware também cresceram, com os investigadores a indicarem que as transações bloqueadas aumentaram 100% em relação ao ano anterior.

Os spywares mais comuns relatados são SpyLoan, SpinOk e SpyNote.

- Empréstimo espião tem a capacidade de roubar dados pessoais de dispositivos, como contas, informações do dispositivo, registros de chamadas, aplicativos instalados, eventos de calendário, metadados e muito mais.

- SpinOk o spyware coleta dados e arquivos confidenciais de vários locais no dispositivo infectado e exfiltra os dados para um servidor controlado pelo invasor.

- SpyNotetambém conhecido como CypherRat, fornece recursos adicionais de acesso remoto para que o invasor possa controlar a execução do software no dispositivo móvel.

De acordo com Zscaler, a maior parte do malware móvel teve como alvo a Índia (28%), os EUA (27%) e o Canadá (15%), seguido pela África do Sul (6%), Holanda (5%), México (4%), Nigéria (3%), Brasil (3%), Singapura (3%) e Filipinas (2%).

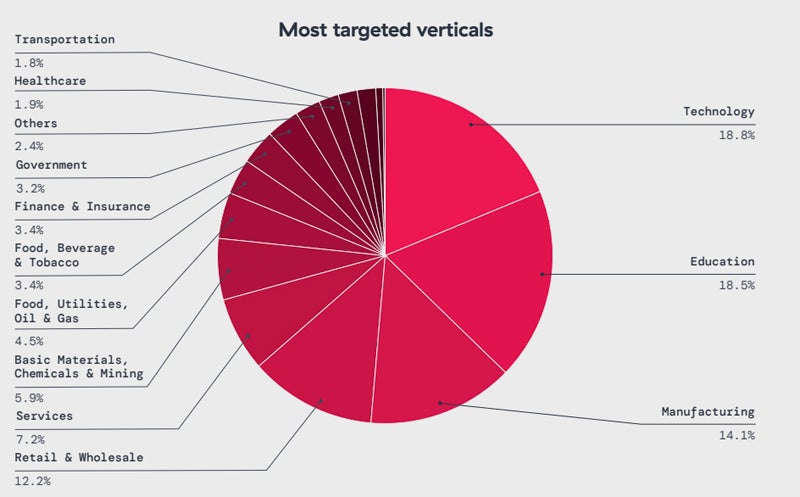

Os setores impactados incluem tecnologia (18%), educação (18%), manufatura (14%), varejo e atacado (12%) e serviços (7%).

O malware móvel é distribuído por vários métodos. Um método consiste em usar técnicas de engenharia social. Como exemplo, Zscaler relata que os invasores implantaram o malware móvel Copybara usando ataques de phishing de voz (vishing), onde a vítima recebeu instruções de voz para instalar o malware em seus telefones Android.

O golpe de código QR também é comum, onde as vítimas são enganadas e fazem a varredura de códigos QR maliciosos, levando a infecções por malware ou, em alguns casos, a páginas de phishing.

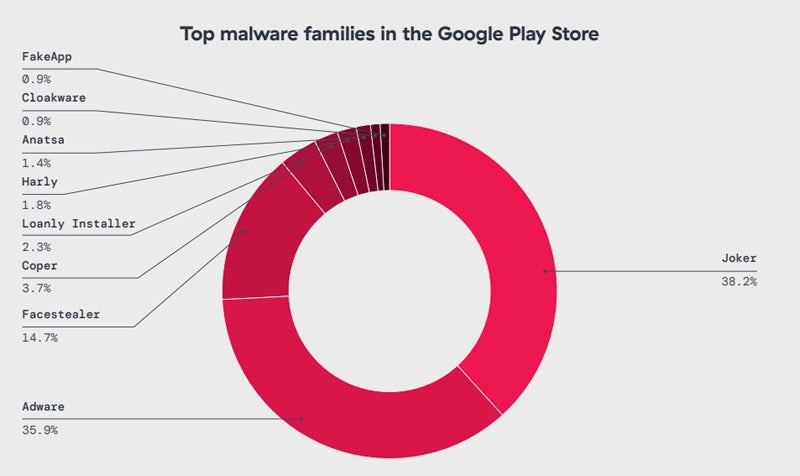

Alguns malwares também estão disponíveis na Google Play Store. Isso inclui o Joker – que subscreve silenciosamente os usuários em serviços premium sem seu consentimento para gerar cobranças – seguido pelo tipo de malware adware e pelo facestealer, um ladrão de contas do Facebook.

No geral, apesar de uma diminuição geral nos ataques ao Android, as ameaças móveis de orientação financeira cresceram 111% no último ano.

Ameaças de IoT e TO

Os ambientes de Internet das Coisas e Tecnologia Operacional continuam a se expandir e são cada vez mais alvo de invasores, de acordo com o relatório. Os pesquisadores indicam que o número de dispositivos IoT interagindo com eles cresceu 37% ano após ano.

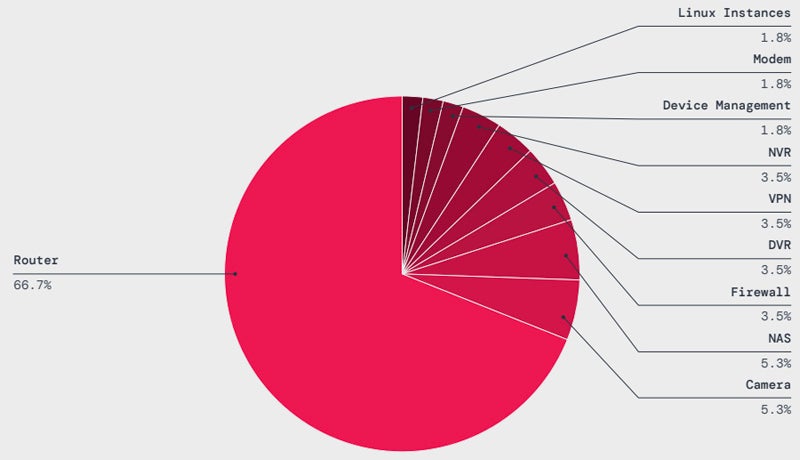

Os ataques de malware IoT cresceram 45% no último ano, sendo os roteadores o tipo de dispositivo mais visado, com mais de 66% dos ataques direcionados a esses dispositivos. As principais famílias de malware que atingem dispositivos IoT são Mirai (36,3%) e Gafgyt (21,2%). Botnets criados com esses malwares em dispositivos IoT podem ser usados para lançar grandes ataques distribuídos de negação de serviço.

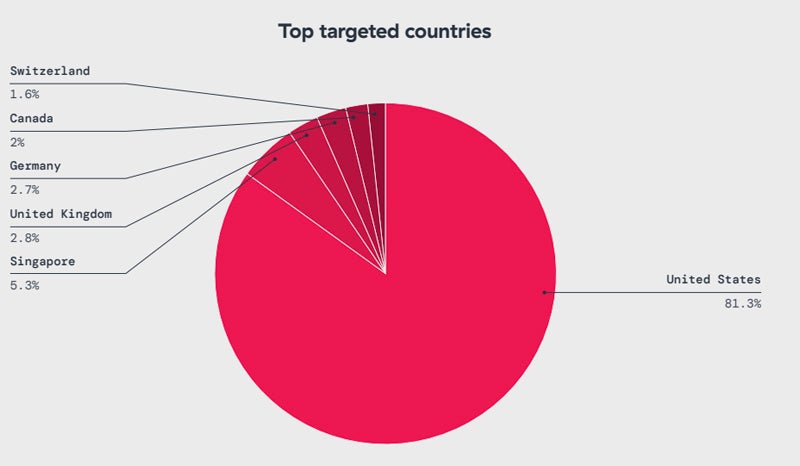

Em relação à distribuição geográfica, mais de 81% dos ataques de malware IoT são direcionados aos EUA, seguidos por Singapura (5,3%), Reino Unido (2,8%), Alemanha (2,7%), Canadá (2%) e Suíça ( 1,6%).

Os principais setores afetados pelos ataques de malware de IoT são manufatura (36,9%), transporte (14,2%), alimentos, bebidas e tabaco (11,1%).

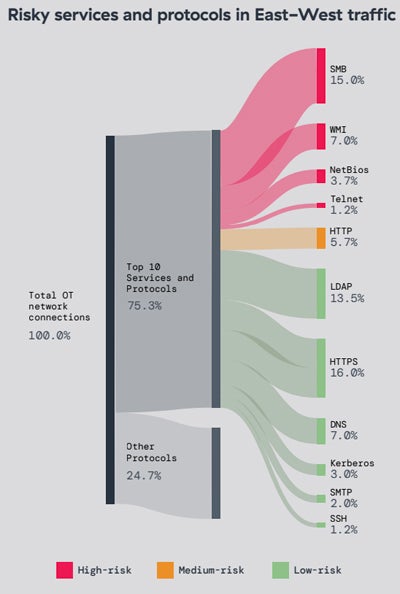

Do lado da TO, 50% dos dispositivos em muitas implantações usam sistemas operacionais legados e em fim de vida. Protocolos propensos a diferentes vulnerabilidades também são frequentemente expostos em ambientes de TO, como SMB ou WMI.

Por exemplo, o ThreatLabz analisou o conteúdo de TO de uma organização de manufatura em grande escala, compreendendo mais de 17.000 dispositivos de TO conectados em mais de 40 locais diferentes. Cada site continha mais de 500 dispositivos OT com sistemas operacionais Microsoft Windows em fim de vida, muitos dos quais tinham vulnerabilidades conhecidas.

67% do tráfego global para os dispositivos OT não foi autorizado ou foi bloqueado.

Como será o futuro?

De acordo com Zscaler, os dispositivos IoT e OT continuarão a ser os principais vetores de ameaças, enquanto o setor industrial continuará a ser um dos principais alvos de ataques IoT, incluindo ransomware.

Zscaler também suspeita que a inteligência artificial será cada vez mais usada para entregar campanhas de phishing de alta qualidade direcionadas a usuários móveis. No entanto, a IA também ajudará os defensores a automatizar funções críticas e a priorizar melhor os seus esforços.

Como proteger dispositivos IoT e OT contra ataques cibernéticos

Para proteger contra ameaças em dispositivos IoT e OT, é necessário:

- Ganhar visibilidade em dispositivos IoT e TO é uma prioridade. As organizações precisam descobrir, classificar e manter listas de todos os dispositivos IoT e TO usados em todo o seu ambiente.

- Mantenha todos os sistemas e software atualizados e corrigidos para evitar ser comprometido por vulnerabilidades comuns.

- Os logs de rede devem ser coletados e analisados. O acesso suspeito a contas de usuários e eventos do sistema devem ser monitorados especialmente.

- A autenticação multifator deve ser implantada sempre que possívele as senhas e contas padrão devem ser alteradas ou desativadas.

- A segmentação de dispositivos Zero-Trust deve ser aplicada para ativos IoT e OT para minimizar a exposição de dados.

Como proteger dispositivos móveis contra ataques cibernéticos

Para se proteger contra ameaças em dispositivos móveis, é importante:

- Instale aplicativos de segurança nos dispositivos, para protegê-los contra malware e possíveis tentativas de phishing.

- Qualquer link que chegue no celular, não importa a aplicação, deve ser examinado com cautela. Em caso de link suspeito, ele não deve ser clicado e reportado à equipe de segurança de TI.

- Aplicações desconhecidas devem ser evitadas. Além disso, os aplicativos nunca devem ser baixados de terceiros ou de fontes não confiáveis.

As empresas também devem ser cautelosas com aplicativos que solicitam atualizações imediatamente após a instalação. Um aplicativo baixado da Play Store deve ser a versão mais recente. Se um aplicativo solicitar permissão para atualização imediatamente após a instalação, ele deverá ser tratado como suspeito e poderá indicar malware tentando baixar componentes maliciosos adicionais.

Divulgação: Trabalho para a Trend Micro, mas as opiniões expressas neste artigo são minhas.