Uma nova pesquisa da empresa de segurança cibernética Volexity revelou detalhes sobre um ataque altamente sofisticado implantado por um agente de ameaça de ciberespionagem de língua chinesa chamado StormBamboo.

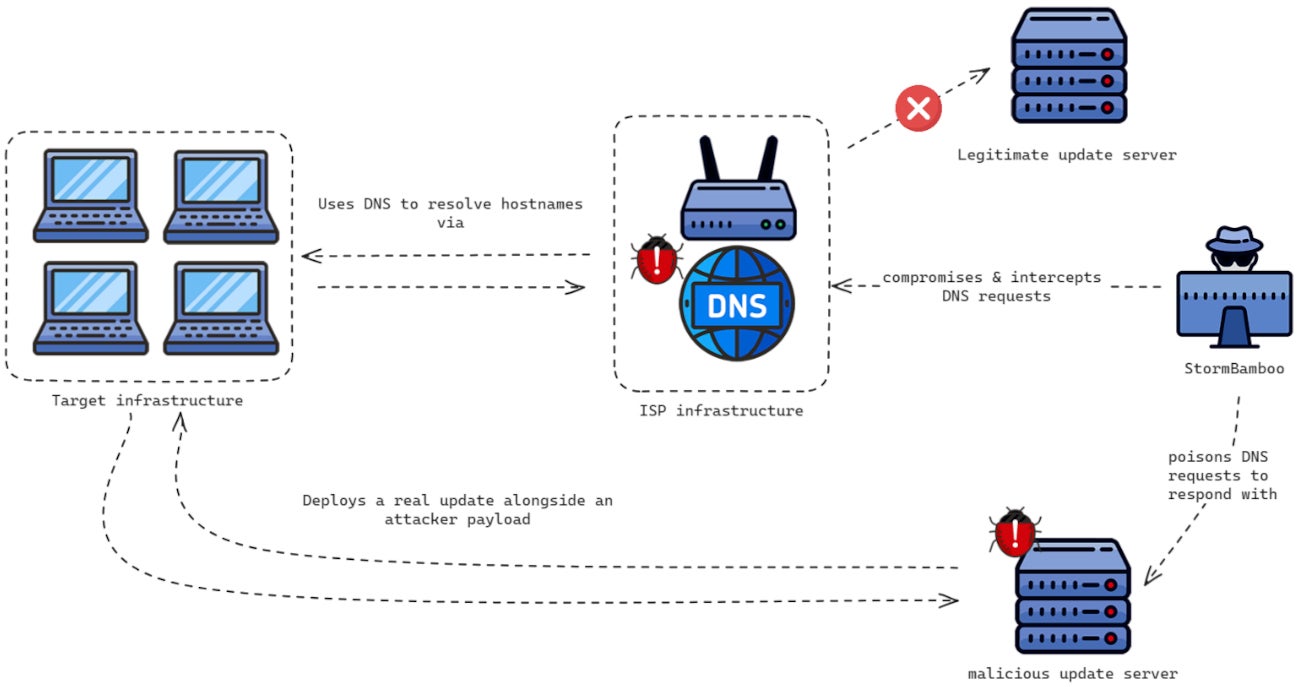

O agente de ameaça comprometeu um ISP para modificar algumas respostas de DNS para consultas de sistemas que solicitavam atualizações legítimas de software. Vários fornecedores de software foram alvos. As respostas alteradas levaram a payloads maliciosos servidos pelo StormBamboo, além dos arquivos de atualização legítimos. Os payloads tinham como alvo os sistemas operacionais macOS e Microsoft Windows.

Quem é StormBamboo?

StormBamboo — também conhecido como Evasive Panda, Daggerfly ou Bronze Highland — é um agente de ameaça de ciberespionagem alinhado à China, ativo desde pelo menos 2012. O grupo de língua chinesa tem como alvo muitas organizações que se alinham com os interesses chineses em todo o mundo.

Ao longo dos anos, o grupo tem como alvo indivíduos na China continental, Hong Kong, Macau e Nigéria. Além disso, tem como alvo entidades, incluindo governos, no Sudeste Asiático, Leste Asiático, EUA, Índia e Austrália.

O grupo tem um longo histórico de comprometimento de infraestruturas legítimas para infectar seus alvos com malware personalizado desenvolvido para os sistemas operacionais Microsoft Windows e macOS. O grupo implantou ataques watering hole, que consistem em comprometer um site específico para atingir seus visitantes e infectá-los com malware.

O StormBamboo também é capaz de executar ataques à cadeia de suprimentos, como comprometer uma plataforma de software, para infectar pessoas discretamente com malware.

O grupo também é capaz de atingir usuários do Android.

ISP comprometido, respostas DNS envenenadas

O agente da ameaça conseguiu comprometer a infraestrutura do ISP de um alvo para controlar as respostas DNS dos servidores DNS desse ISP — consistindo principalmente em traduzir nomes de domínio para endereços IP, levando-os ao site correto. Um invasor que controla o servidor pode fazer com que os computadores solicitem um nome de domínio específico para um endereço IP controlado pelo invasor. Foi exatamente isso que o StormBamboo fez.

Embora não se saiba como o grupo comprometeu o ISP, a Volexity relatou que o ISP reiniciou e desconectou vários componentes de sua rede, o que interrompeu imediatamente a operação de envenenamento de DNS.

O invasor tinha como objetivo alterar as respostas de DNS de vários sites legítimos de atualização de aplicativos.

VER: Por que sua empresa deve considerar implementar extensões de segurança DNS

Paul Rascagneres, pesquisador de ameaças da Volexity e autor da publicação, disse à TechRepublic em uma entrevista por escrito que a empresa não sabe exatamente como os agentes da ameaça escolheram o ISP.

“Os invasores provavelmente fizeram alguma pesquisa ou reconhecimento para identificar qual é o ISP da vítima”, ele escreveu. “Não sabemos se outros ISPs foram comprometidos; é complicado identificá-lo de fora. StormBamboo é um agente de ameaça agressivo. Se esse modo operacional fosse um sucesso para eles, eles poderiam usá-lo em outros ISPs para outros alvos.”

Mecanismos legítimos de atualização estão sendo abusados

Vários fornecedores de software foram alvos desse ataque.

Depois que uma solicitação de DNS dos usuários era enviada ao servidor DNS comprometido, ele respondia com um endereço IP controlado pelo invasor que entregava uma atualização real para o software — mas com a carga útil de um invasor.

O relatório da Volexity mostrou que vários fornecedores de software que usavam fluxos de trabalho de atualização inseguros estavam preocupados e forneceram um exemplo com um software chamado 5KPlayer.

O software verifica atualizações para “YoutubeDL” toda vez que é iniciado. A verificação é feita solicitando um arquivo de configuração, que indica se uma nova versão está disponível. Se estiver, ele é baixado de uma URL específica e executado pelo aplicativo legítimo.

No entanto, o DNS do ISP comprometido levará o aplicativo a um arquivo de configuração modificado, o que indica que há uma atualização, mas entrega um pacote YoutubeDL com backdoor.

O payload malicioso é um arquivo PNG contendo malware MACMA ou POCOSTICK/MGBot, dependendo do sistema operacional que solicita a atualização. O MACMA infecta o MacOS, enquanto o POCOSTICK/MGBot infecta os sistemas operacionais Microsoft Windows.

Cargas maliciosas

POCOSTICK, também conhecido como MGBot, é um malware personalizado possivelmente desenvolvido pela StormBamboo, pois não foi usado por nenhum outro grupo, de acordo com a ESET. O malware existe desde 2012 e consiste em vários módulos que permitem keylogging, roubo de arquivos, interceptação de área de transferência, captura de fluxos de áudio, cookie e roubo de credenciais.

Por outro lado, o MACMA permite keylogging, fingerprinting do dispositivo da vítima e captura de tela e áudio. Ele também fornece uma linha de comando para o invasor e tem recursos de roubo de arquivos. O Google relatou inicialmente em 2021 a presença de malware MACMA, usando ataques watering hole para serem implantados.

O ataque ao Google não foi atribuído a um ator de ameaça, mas teve como alvo visitantes de sites de Hong Kong para um meio de comunicação e um proeminente grupo trabalhista e político pró-democracia, de acordo com o Google. Este ataque se alinha com o direcionamento do StormBamboo.

A Volexity também notou semelhanças significativas de código entre a versão mais recente do MACMA e outra família de malware, o GIMMICK, usado pelo agente da ameaça StormCloud.

Finalmente, em um caso após o comprometimento do dispositivo macOS de uma vítima, a Volexity viu o invasor implantar uma extensão maliciosa do Google Chrome. O código ofuscado permite que o invasor exfiltre os cookies do navegador para uma conta do Google Drive controlada pelo invasor.

Como os fornecedores de software podem proteger os usuários contra ameaças cibernéticas?

Rascagneres disse ao TechRepublic que a Volexity identificou vários mecanismos de atualização inseguros direcionados de diferentes softwares: 5k Player, Quick Heal, Sogou, Rainmeter, Partition Wizard e Corel.

Questionado sobre como proteger e melhorar os mecanismos de atualização no nível do fornecedor de software, o pesquisador insiste que “os editores de software devem impor o mecanismo de atualização HTTPS e verificar o certificado SSL do site onde as atualizações são baixadas. Além disso, eles devem assinar as atualizações e verificar essa assinatura antes de executá-las.”

Para ajudar as empresas a detectar a atividade do StormBamboo em seus sistemas, a Volexity fornece regras YARA para detectar as diferentes cargas úteis e recomenda bloquear os Indicadores de Comprometimento fornecidos pela empresa.

Divulgação: Trabalho para a Trend Micro, mas as opiniões expressas neste artigo são minhas.